En coulisse

S'agit-il des nouveaux logos Microsoft Office ?

par Michelle Brändle

Au mois de mai, un groupe de cyberpirates dénommé Storm-0558 s’est procuré l’accès aux e-mails et à d’autres données d’agences gouvernementales des États-Unis. Cette attaque est restée insoupçonnée pendant longtemps. De surcroît, sa portée a été sous-estimée. Il semblerait que Microsoft n’y soit pas pour rien.

L’information a été publiée mi-juillet qu’une cyberattaque avait été lancée par un groupe présumé chinois de pirates informatiques qui répondent au nom de Storm-0558. Le groupe a eu accès à des courriels provenant de 25 comptes de messagerie différents d’agences gouvernementales. Cet accès ne s’est toutefois pas limité à un incident unique. En fait, la correspondance électronique est restée ouverte aux pirates pendant environ un mois. La date de début du piratage est particulièrement critique. Au mois de mai, le secrétaire d’État américain Tony Blinken a rencontré des représentants du gouvernement chinois en Chine pour négocier d’importantes affaires.

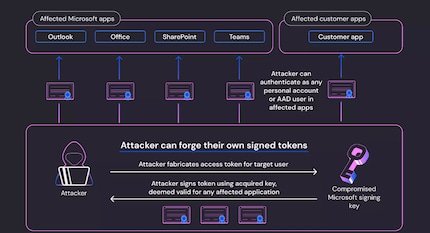

L’origine du piratage de Storm-0558 est une faille dans Outlook sur le web (OWA) de Microsoft ainsi que dans Outlook.com. Le collectif a réussi à se procurer un token d’authentification. Ces personnes ont ainsi pu se faire passer pour des membres AAD (Azure Active Directory). Elles ont réussi à passer le processus d’authentification pour accéder aux comptes de messagerie. En principe, cela ne devrait pas fonctionner. Selon la description de service de Microsoft, ce mode d’authentification ne serait prévu que pour les comptes privés et non pour les comptes professionnels dans AAD. Jusqu’à présent, Microsoft ne peut, ou ne veut pas expliquer comment cela a été possible.

Dans un premier temps, l’Agence de cybersécurité et de sécurité des infrastructures (CISA) joue également la carte de l’apaisement. Le contenu des courriels concernés serait inoffensif. Microsoft a également estimé qu’il s’agissait d’une tentative d’espionnage et non de sabotage. Et encore, celle-ci aurait été infructueuse.

Ce piratage soulève des problèmes beaucoup plus larges et plus profonds. La première question est de savoir pourquoi l’ampleur du piratage a été révélée plus d’un mois plus tard.

Les accès non autorisés n’ont été découverts qu’après une étude approfondie des journaux de bord détaillés par une autorité des États-Unis. Un abonnement à la version Premium de Microsoft Purview Audit est nécessaire afin de consulter les journaux concernés. Il s’agit d’un outil qui enregistre tout ce qui se passe dans le système de manière très détaillée. Il coûte cher et n’est pas inclus dans le pack standard de Microsoft. Si la clientèle ne peut pas se l’offrir, elle est laissée pour compte. Autrement dit, si l’agence n’avait pas eu d’abonnement, elle n’aurait pas décelé l’attaque.

Faisant écho aux spécialistes, la classe politique a exprimé un avis critique à cet égard. Non sans raison : selon une déclaration de la CISA, le gouvernement américain est en train de miser sur une stratégie de cybersécurité basée sur le cloud. Si de tels incidents surviennent, ces projets ont de bonnes chances de tomber à l’eau. Comme Microsoft vient de le faire savoir, il est prévu d’inclure à l’avenir Purview Audit (Premium) gratuitement dans la solution de sécurité.

Il s’avère aujourd’hui que l’incident pourrait avoir des conséquences bien plus importantes qu’on ne le pensait initialement. L’entreprise de sécurité Wiz affirme avoir pu identifier la clé Microsoft qui a permis aux pirates d’espionner les comptes de messagerie à l’aide de listes de clés d’authentification disponibles publiquement.

La clé dérobée n’était pas une copie de token, mais un certificat de signature OpenID pour l’AAD. Une sorte de clé maîtresse pour le système cloud de Microsoft.

Selon le rapport de Wiz, les pirates n’avaient pas seulement un accès potentiel à Exchange Online, hébergé par Microsoft. Au contraire, ce groupe a eu accès à presque tous les domaines du cloud de Microsoft. C’est-à-dire Office, Teams, Sharepoint et Outlook. Et ce n’est pas tout. En effet, comme l’explique Wiz, la clé volée peut signer n’importe quel jeton d’accès OpenID. Donc théoriquement parlant, les pirates pourraient accéder à n’importe quelle application cloud dont l’authentification repose sur Azure Active Directory. Toutes entreprises confondues. Les comptes qui proposent une « authentification par Microsoft », comme GitHub, seraient également concernés.

Microsoft a certes bloqué la clé. Il ne devrait donc plus y avoir d’accès possible. Il n’est toutefois pas exclu qu’une porte dérobée ait été intégrée dans les comptes précédemment compromis, de sorte que cette clé ne soit plus nécessaire.

Microsoft n’a pas encore confirmé la description de l’affaire telle qu’elle est présentée par Wiz. Certes, je ne doute pas de l’évaluation fournie par Wiz, mais pour l’instant, nous ne savons pas si ces possibilités ont effectivement été exploitées par les pirates et dans quelle mesure. Il faudrait vérifier tous les comptes Microsoft, y compris ceux basés sur l’AAD. Mission impossible ? En tout cas, cette histoire est un fiasco aux proportions épiques pour Microsoft. Sans parler du fait que la stratégie de non-communication constitue un manque de transparence totalement inapproprié. Il serait grand temps d’assumer ses erreurs. Sinon, la confiance en Microsoft en pâtira encore plus qu’elle ne le fait déjà.

Photo d’en-tête : Shutterstock

Depuis que j'ai découvert comment activer les deux canaux téléphoniques de la carte RNIS pour obtenir une plus grande bande passante, je bricole des réseaux numériques. Depuis que je sais parler, je travaille sur des réseaux analogiques. Un Winterthourois d'adoption au cœur rouge et bleu.

Des informations intéressantes sur le monde des produits, un aperçu des coulisses des fabricants et des portraits de personnalités intéressantes.

Tout afficher